Sécurité des données—

Évitez la vulnérabilité des données OT

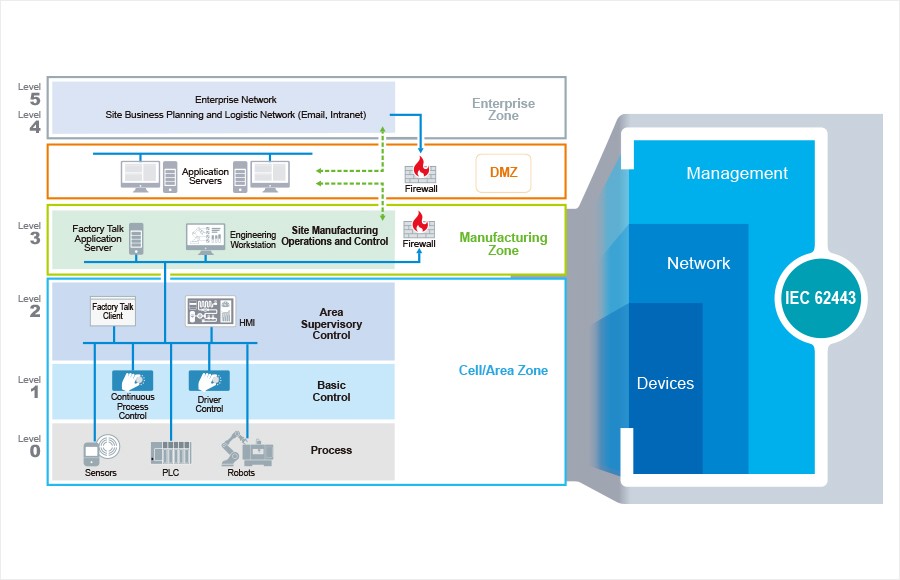

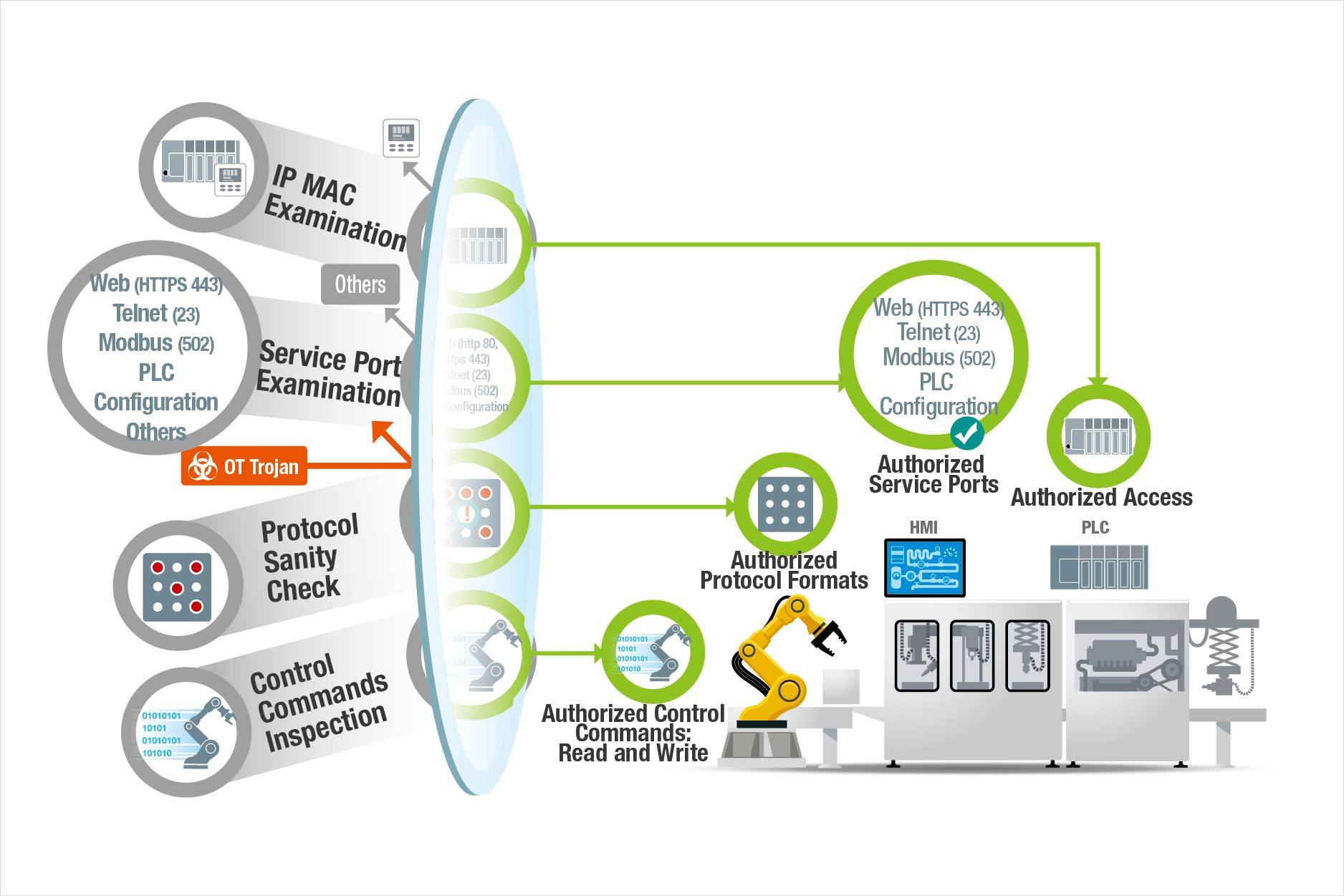

Pour analyser les données OT en temps réel, nous connectons de plus en plus d'appareils OT à Internet. Cependant, tous ces de nouvelles connexions peuvent provoquer des vulnérabilités dans le réseau, permettant un accès non autorisé au réseau.