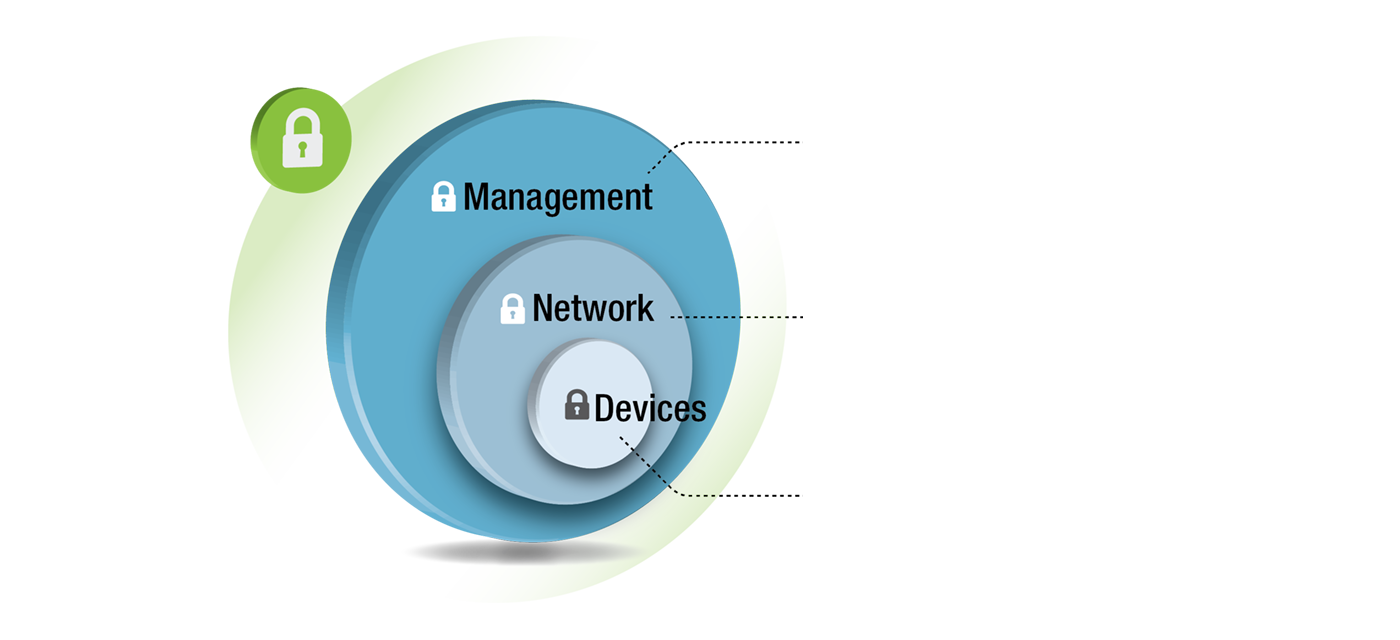

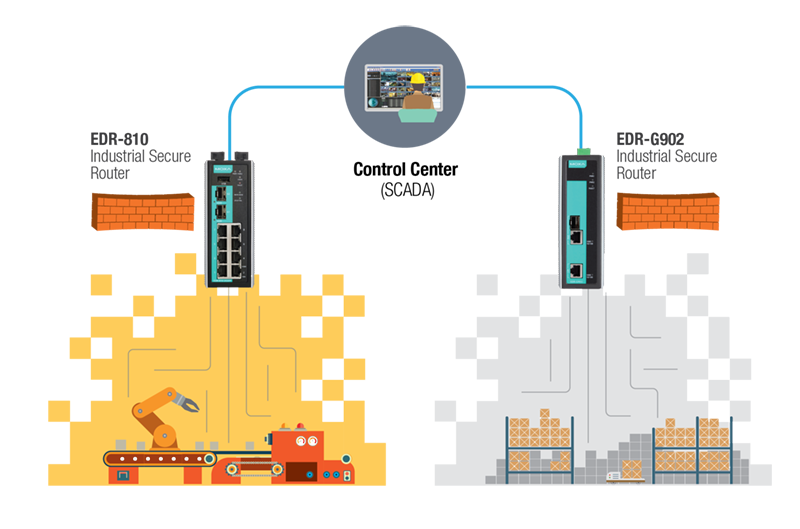

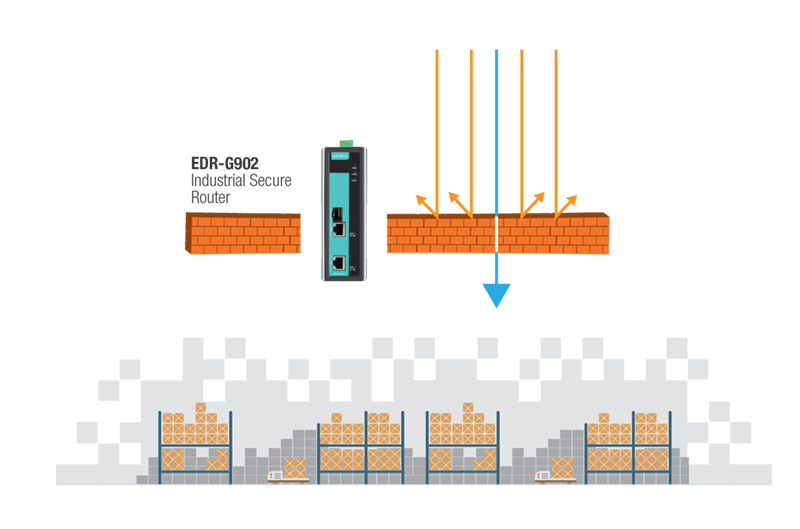

L'adoption généralisée de l'IIoT se traduit par la mise en ligne de plus en plus de dispositifs. Alors que les opérateurs industriels sont désireux de profiter des avantages de l'automatisation de la numérisation, ils sont également confrontés aux nombreux risques qui accompagnent cette tendance. Par exemple, le fait que le réseau soit isolé ne signifie pas toujours qu'il est sécurisé. Plus il y a de périphériques connectés, plus la surface d'attaque augmente, rendant les réseaux plus vulnérables aux cyberattaques et aux accès non autorisés. Ne pas être attentif aux problèmes de sécurité peut avoir de graves conséquences. Par exemple, il suffit d'une très petite violation de la cybersécurité pour corrompre ou supprimer une grande quantité de données, entraînant des pertes de production importantes. Moxa aide les utilisateurs à relever les défis qu'ils peuvent rencontrer et à développer des solutions de cybersécurité qui apportent de la valeur à tous les acteurs de l'automatisation industrielle.

Pour avoir plus de détails sur les solutions Périphérique-vers-Cloud, téléchargez le Livre blanc.